Immaginiamo che un ex della vostra metà si rifaccia vivo via email dopo tanti anni. E lo fa in modo anonimo utilizzando un indirizzo email creato ad hoc composto dai alcuni dati personali di lei in modo da far capire che lui sa di lei, seppur non si firmi e non voglia dire chiaramente chi è.

Ma vediamo di definire gli interpreti di questa storia:

Lei: vostra moglie

Voi: il marito di lei

Lui: l’ex di lei

IP: un numero che identifica in maniera univoca l’utente collegato ad internet. Volete sapere il vostro IP ed altri interessanti dati in questo momento? Cliccate qui.

e definiamo lo stalking o cyberstalking che secondo wikipedia:

Include, inoltre, l’invio di lettere, biglietti, posta elettronica, SMS e oggetti non richiesti; più difficile è l’attribuzione del reato di stalking a messaggi indesiderati di tipo affettuoso – specie da parte di ex-partner o amici – che può variare a seconda dei casi personali.

Ci troviamo proprio in questo ultimo ambito, ovvero in una borderline di stalking che giustamente va stroncato sul nascere prima che possa degenerare in qualcosa di peggio.

Tra voi e lei non ci sono segreti, le mail personali dell’uno e dell’altra sono accessibili ovunque, tablet, telefono, computer, ecc.

Inizia così…

Lui manda una email a lei e lei dapprima crede che siate voi e pensa ad uno scherzo. Ma voi che la sapete lunga di uomini e di patetici tentativi di abbordaggio via email proponete di andare a fondo per scoprire di chi si tratta. Lei preferirebbe lasciare stare, non rispondere, ma alla fine decidete che è più divertente – e sicuro – smascherare il patetico-ex.

Ma lui non ne vuole sapere di presentarsi e cosi voi fate affidamento al vostro know how tecnologico dato che guarda caso con internet ci lavorate.

Lui utilizza una email di libero.it. Il fatto stesso che utilizzi una email fasulla, creata ad hoc utilizzando tra il resto i dati personali di lei, significa che lui ha paura e ha bisogno di nascondersi. Facilmente si deduce che molto probabilmente è sposato, altrimenti non avrebbe paura di far sapere chi è.

Purtroppo le email di libero.it non contengono nel codice sorgente del messaggio l’indirizzo IP del mittente. Visualizzare il codice sorgente è una operazione semplice che può fare chiunque.

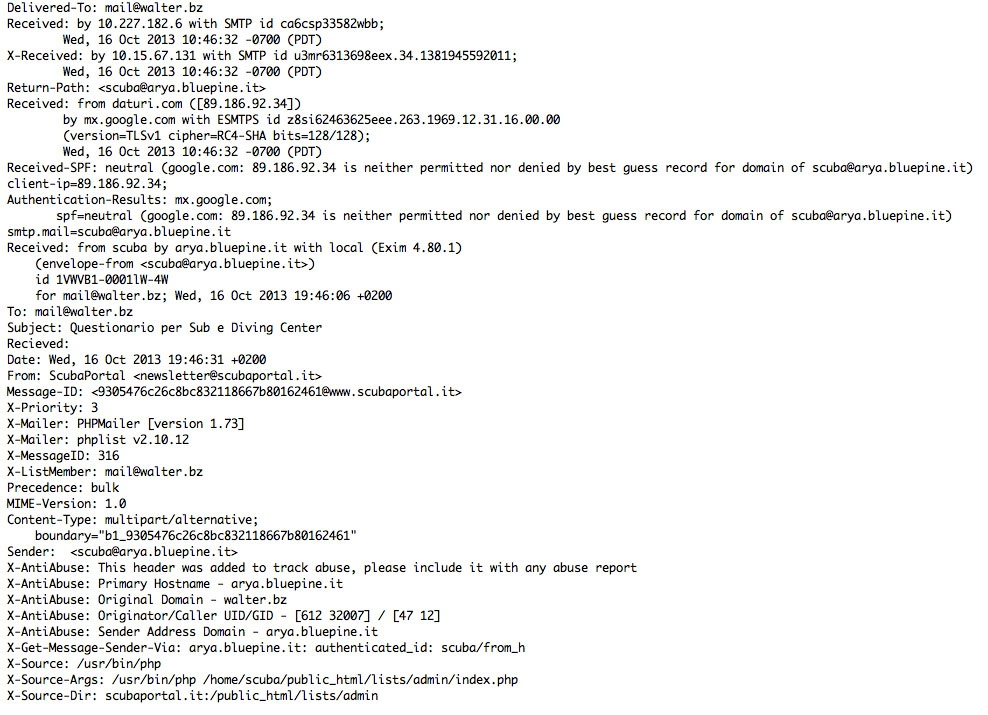

Nell’immagine si vede come in realtà è un messaggio di email: molto codice contenente un sacco di informazioni circa tutto il viaggio fatto dalle email stessa. Server di spedizione, server di ricezione e indirizzo IP del mittente. Quest’ultimo non è sempre corretto soprattutto nel caso di utilizzo della webmail invece che del client di posta normale.

Nel vostro caso l’IP di partenza corrisponde ad un server di libero.it per cui siete ad un punto morto.

Ma se non è possibile rintracciare l’IP del mittente è però possibile rintracciare l’IP del destinatario di una email che voi spedite a lui.

L’indirizzo IP è importante e vedremo dopo perché, per capire un sacco di cose.

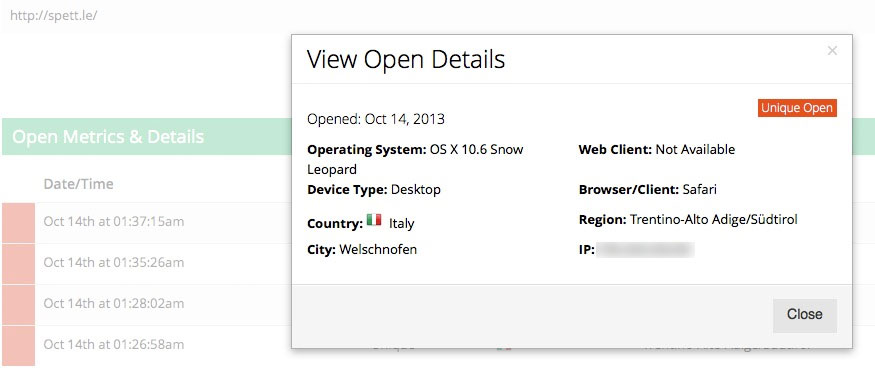

A questo punto voi decidete di utilizzare un sistema online che si chiama Banantag. Bananatag vi permette di inserire un piccolo codice nella email contenente una immagine invisibile. Quando il destinatario apre l’email carica anche l’immagine invisibile e in quel momento viene tracciato il suo IP e un sacco di altre informazioni. Niente di fantascientifico, i normali dati statistici disponibili su qualsiasi sito web. Questo è anche il sistema utilizzato da chi spedisce newsletters per sapere quante e da chi sono state lette, aperte e cliccate.

Banantag funziona direttamente con Gmail via webmail o con Outlook.

Come nel migliore dei film polizieschi voi dite a lei: fallo parlare! Ovvero rispondigli e fa si che lui ti risponda…le donne sono brave in questo.

Ovviamente le email vengono inviate con il codice per il tracciamento.

Dopo poco nell’interfaccia di banantag arrivano i primi risultati.

I dati nell’immagine sono solo un esempio con dati miei.

In un attimo scoprite che telefono usa, che gestore telefonico usa, che sistema operativo usa e soprattutto il suo IP…che però dato che l’email è stata letta da un cellulare riporta un IP di Milano dove ha sede il nodo del gestore telefonico. Buco parziale nell’acqua, informazioni interessanti ma non decisive fino a che lui non apre l’email anche dal PC dell’uffico e scoprite a quel punto la localizzazione geografica esatta e il suo fornitore della linea internet. Spesso gli IP sono dinamici, ovvero vengono assegnati a utenti diversi a seconda del momento della connessione. Il provider sa esattamente a quale utente in quel momento viene assegnato quell’IP ma questi dati sono forniti solo dietro mandato alle forze dell’ordine. Tuttavia con le linee ADSL sempre più spesso vengono acquistati indirizzi IP statici, ovvero assegnati direttamente ad una certa azienda. Per cui molto semplicemente decidete di digitare l’indirizzo IP di lui nel browser e – sorpresa – c’è una pagina web che si apre…con il sito di lui penserete, ma invece no, difficilmente si tiene un server web in casa…però più facilmente si tiene un collegamento al proprio gestionale per poter accedere anche da fuori. Si apre la pagina del gestionale che identifica senza dubbi la professione di lui.

Ora avete tutti gli elementi utili: uomo sposato, città e professione. Fate il matching con lei di quale ex ha le stesse caratteristiche e lui è smascherato…teoricamente dato che non possiamo esserne ancora certi al 100%.

Decidete di fare la prova inversa. Scrivete una email all’indirizzo reale di lui (o meglio a colui che ritenete sia lui) utilizzando lo stesso sistema. La email la scrivete ovviamente da un indirizzo creato ad hoc. Il contenuto dell’email può essere una richiesta di consenso per invio di informazioni commerciali, così da avere una bassa probabilità di finire nello SPAM. Quando lui aprirà l’email otterrete da banatag dei dati. Se i dati sono gli stessi di prima ora avete la certezza matematica che lui sia lui!

A questo punto decidete che è il caso di darci un taglio, preparate una email piuttosto pesante – voi siete puttosto bravo in questo – e la spedite. Potreste spedirla alla moglie di lui ma sapete che ci sono dei figli in mezzo e preferite non farlo. Non sarebbe giusto farci rimettere un innocente per le patetiche paturnie amorose di un fallito idiota.

Stalker o non stalker?

Sicuramente non si può definire lui come tale, ma avrebbe potuto diventarlo. L’anonimato è come una maschera e quando gli uomini possono nascondersi dietro una maschera diventano altre persone. I fatti di cronaca lo dimostrano quasi tutti i giorni. La violenza sulle donne è in continuo aumento. Internet purtroppo è un terreno che permette di indossare molte maschere nell’anonimato ma, come spero di essere riuscito a dimostrare con questo post, permette anche di difendersi adeguatamente.